Как считать код сигнализации авто

Опубликовано: 02.07.2024

Кодграбберы, ретрансляторы, сканеры.

История начала быстрого развития рынка сигнализаций и устройств для вскрытия оных, можно начать с началом 90-ых. Стали появляться первые простые сигнализации, дорогие иномарки, естественно преступное сообщество не пропустило этот момент.

В то время было очень много различных видов угона от простого разбоя, до уже первых успешных попыток взлома передающего кода и без того примитивных сигнализаций. Передающий код этих устройств, был настолько прост, что можно было вскрыть путем простого подбора с помощью такого - же брелка, с помощью микропереключателей. Отсюда и название – «Кодо-подмена»

С дальнейшим развитием сигнализаций, стал сложнее и длиннее передающий код.

Появились первые сканеры, устройства, подбирающие код - автоматически, путем того же перебора всевозможных комбинаций.

Далее на арену выходят - сигнализации с динамической кодировкой.

Основателем данного кодирования, считается Южно - Африканская компания «Nanoteq» кодировка получила название – «Keeloq»

Ключ + замок – скрытый шифр.

Каков принцип работы данного кода?

Команда с брелка, генерируется основе 28-битного серийного номера (постоянная часть кода), 64-битного ключа (изменяющаяся часть) и 16-битного счетчика синхронизации, образуя миллиарды никогда не повторяющихся цифровых комбинаций!

Подобрать комбинацию, как в случае со старыми типами сигнализаций - не возможно, на это, по скромным подсчетам, уйдет 29247 лет.

Итак, мы имеем практически совершенный код, который нельзя вскрыть путем подбора кода, с помощью сканера.

Так, как число комбинаций в нем уже составляет = 2^32.

Сама технология «KeeLoq» не является секретной, алгоритм шифрования описан в открытой документации компании - «Microchip»

Чтобы сгенерировать код управления конкретной охранной системой, надо знать индивидуальный секретный ключ шифрования. Этим пользуются угонщики, при изготовлении «алгоритмического» кодграббера. Также минус систем с динамическим кодом, состоит в том, что блок принимающей стороны, просчитывает вперед еще от 10-15 команд, что в принципе достаточно для взламывающего устройства..

Виды электронного взлома.

Рассмотрим основные устройства, которыми пользуются угонщики, на данном этапе времени.

Сканеры.

Использовались для вскрытия сигнализаций с простым кодом (кодоподмена)

Устройство не глушит и не записывает, передающий сигнал от брелка к блоку, а просто подбирает по определенному алгоритму различные варианты кодированного сигнала и выдает их в эфир, пока не найдет нужную комбинацию.

Ретрансляторы.

Используются в основном, вскрытия иммобилайзеров, с постоянным излучением у метки.

Например, вы сидите в кафе, к вам подсаживается человек с кейсом, в котором радио – удлинитель №1 он передает сигнал от метки в устройство № 2 человеку, находящемуся вблизи авто, а он в свою очередь блоку иммобилайзера..

Кодграбберы.

Активно применяются, для практически всех типов сигнализаций, использующих динамическую кодировку!

Бывают 2 видов: кодоподменные и алгоритмические.

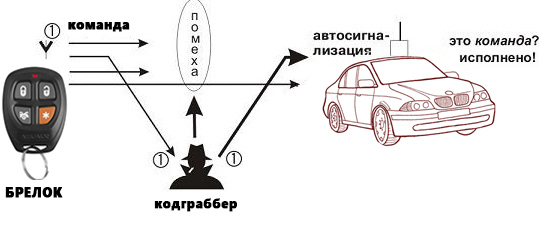

Устройство «409» служит для вскрытия передающего сигнала однокнопочной системы. Принцип работы таков, происходит глушения передающего сигнала с брелка, пока клиент пытается понять, почему это происходит, идет запись команд посылаемых с его брелка.

Угонщику достаточно просто вскрыть такую сигнализацию, команда на снятие и постановку на охрану осуществляется с одной кнопки. Достаточно записать пару команд и автомобиль, скорее всего уедет!

Такой вариант вскрытия авто, достаточно неудобен для угонщика, так как изначально себя выдает.

На этот способ вскрытия, достаточно быстро отреагировали производители, выпустив двухкнопочные брелки.

Естественно сделав постановку и снятие с охраны, с разных кнопок они просто немного выиграли время, но сама суть изделия осталась прежней, поэтому достаточно быстро появился « 502» кодграббер.

Как и в однокнопочном варианте, клиент сам помогает угонщику, нажимая все кнопки подряд, когда по каким-то загадочным причинам, не может поставить и снять с охраны свою сигнализацию.

Но также хочется сказать об «алгоритмическом» или «мануфактурном» варианте граббера. В данном варианте устройство не глушит команды, передаваемые в эфир с брелка.

А просто записывает все, что передается в эфире, но в нем уже заложен оригинальный заводской ключ(ключ шифрования) от определенной марки сигнализации, устройство становится на время копией брелка..

На данный момент – это один из основных видов устройств, используемых угонщиками.

Данное устройство никак себя не выдает, лишь записывает все команды в эфире, если есть та сигнализация, на которую он направлен, то проблем с вскрытием данного авто практически нет, причем вскрыть можно чуть-ли не всю ветку сигнализаций одной модели.

Большую роль в защите автомобиля, могут сыграть дополнительные охранные устройства, о них писал в предыдущей статье об иммобилайзерах итд.

Если рассматривать реалии, сегодня около 60% всех сигнализаций с динамическим кодом.

Какой выход из данной ситуации?

1)Если применяется кодграббер с замещением сигнала.

В этом случае следует осмотреться, нет ли рядом подозрительных лиц.

Если вы не можете поставить сигнализацию на охрану с брелка,можно это сделать, при помощи кнопки валет, если таковая функция есть.

Не стоит нажимать хаотично на все кнопки брелка, дабы не облегчать работу угонщику..

2)Нужно организовывать, двухшаговое снятие с охраны!

За счет кнопки валет, дополнительного иммобилайзера, доп секретки итд. Вообще идея проста – даже если угонщику удалось взломать первый рубеж защиты, потом ему придется поломать голову, как отключить блокировки в подкапотном пространстве, которые кстати можно защитить замком капота - управляемого от иммобилайзера или какого-то доп устройства.

2) От «мануфактурных» грабберов, защита только одна - установка сигнализаций с хорошо защищенным передающим кодом.

Это сигнализации с диалоговым кодом(MS-505, MS-600, Pandora 2000)

2.2)Что такое диалоговый обмен?

Как и в случае с «Keeloq» из названия понятно многое. Эта система общается с помощью так называемого диалога между брелком и блоком сигнализации.

Выглядит это примерно так:

Система, установленная в автомобиле всё время находится в режиме приёма. Когда брелок излучает посылку, в ней содержится номер брелка и команда, выбранная нами (постановка, снятие и проч.)

Система, получив эту посылку, проверяет, прописан ли брелок в память и если да, то генерирует случайное число и отсылает его брелку, брелок, получив это случайное число, изменяет число по определённому алгоритму без возможности обратного преобразования и возвращает системе. Система, убедившись в правильном «хэшировании», выполняет заданную команду.

Заключение.

Ставьте надежный и защищенный от электронного взлома охранный комплекс,который действительно сможет предотвратить угон!

Кодграбберы или сканеры (приборы, способные перехватить сигнал между брелком и сигнализацией) появились ещё в прошлом веке, практически одновременно с первыми электронными охранными системами. Использовавшийся в то время фиксированный код, подобрать при том уровне техники было невероятно сложно. Но неизменный сигнал легко занести в память специального радиоприёмника (кодграббера) – достаточно один раз оказаться неподалёку от «родного» брелка в момент постановки или снятия с охраны. А воспроизвести команду, само собой, уже в отсутствие хозяина.

Алгоритмический кодграббер с мануфактурными кодами дешифрования вскрывает большинство современных автосигнализаций, которые не используют диалоговый код или штатные брелки автомобиля.

Этот прибор можно свободно купить через Интернет, покупка-продажа такого устройства не попадает ни под какую статью, как утверждают продавцы. Цена изделия — 500 — 1000$ в зависимости от количества вскрываемых сигнализаций.

Для полного управления автосигнализацией алгоритмический кодграббер перехватывает всего один радио пакет кода с пульта управления автосигнализации, даже без самой автомобильной охранной системы рядом. После того как радио пакет кода c брелка перехвачен, алгоритмический кодграббер автоматически создает виртуальный пульт управления автосигнализацией и записывает его во внутренний энергонезависимый EEPROM процессора. Дальше одним нажатием на кнопку такого кодграббера можно запустить виртуальный пульт управления сигнализацией и вскрыть автомобильную охранную систему за секунды.

Кодграббер открывает большинство современных сигнализаций, список мы приводим

Список сигнализаций, вскрываемых алгоритмическим кодграббером:

1 Mongouse

2 Teea -китайская

3 A.P.S. (кроме 7000-9000 )

4 Alligator ( пейджеры с жк дисплеем или светодиодом, все доп. Брелки, S-275, S-250, серия S-400 )

5 APS 2800 и новый модельный ряд

6 Berhut (дополнительные брелки, пейджеры)

7 Black-Bug super (с красным светодиодом )

8 Bruin

9 Cenmax (A-700 A-900, HIT-320, VT-200, VT-210, VIGILANT ST-5, ST-7, ST-10, V-7, MT-8, MT7)

10 CENTURION

11 Cheetah CM-110

12 Chelendger

13 Convoy

14 Duplex

15 Eaglemaster

16 ENFORCER

17 EXCALIBUR

18 FANTOM F-731, F-635LCD

19 Faraon

20 Fighter

21 Fortress (частично)

22 Godzila

23 Gorgon (с красным светодиодом)

24 INSPECTOR FM. 2004 — статика

25 Jaguar

26 K9

27 KGB ( FX-7, дополнительные брелки включая старые модели )

28 KGB (пейджеры с обратной связью, проверенно на-VS 4000)

29 KLIFFORD 1996 — статика, 1998 — алгоритм

30 Leopard LS 70, LS 90

31 Med (Проверено по 2007г.)

32 Mongouse ( в т.ч. С новой кодировкой )

33 Mystery (пейджер со светодиодами)

34 Pandora (модельный ряд RX)

35 Pantera (с пейджерами обратной связи c новой кодировкой серии SLK-350, с пейджерами обратной связи по 5ХХХ серию включительно, SLK 355, модельный ряд RX, QX, SX )

36 Partisan

37 PRESTIGE

38 Red Scorpio от 900 и новый модельный ряд

39 REEF (с красным светодиодом)

40 ROLLINS [M54AB], [M52AB], [M77AB] — алгоритм не килок

41 Sherif (с новым динамическим кодом CFM модели с ZX-1055 RS и далее, 1070,1090,750,930,940,999 )

42 Sher-Khan AM А, В, Вегас, 3,4,5,6,7,8, SCHER-KHAN LOGICAR 1, SCHER-KHAN MAGICAR C, D

43 SIRIO 777

44 Skay M1

45 SKUNET- алгоритм

46 StarLine-Twage А2, A4

47 StarLine-Twage А6, А8, А9,

48 StarLine-Twage В6(доп.брелок, черный брелок, синий брелок)

49 StarLine-Twage В9 (доп.брелок, синий пейджер, черный пейджер )

50 StarLine-Twage С6 ( пейджер, доп. Брелок )

51 StarLine-Twage С9 ( пейджер, доп.брелок )

52 TAMPERS

53 TIGER (частично )

54 Tomahawk

55 Visonic WT201-A- статика

56 ZORRO

57 Багира

58 Гарпун 1000, 2000

59 Хамелеон AM НОВЫЙ Z4

60 OMEGA

Список сигнализаций, которые кодграббер НЕ МОЖЕТ ВСКРЫТЬ (список не исчерпывающий):

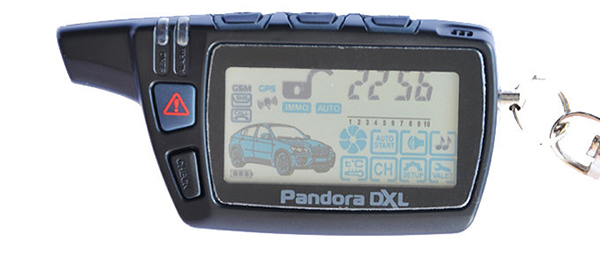

Pandora серий DeLuxe, DXL

Magnum

Magic Systems

Starline

Prizrak

Сталкер

Mega Gold

Поэтому решая какая автосигнализация лучше для вашего авто будьте бдительны, не ориентируйтесь только на цену, назойливую рекламу продавцов или популярное название. Обращайтесь к разным установщикам, которые всегда в курсе последних событий на фронте борьбы с угонами и помните, что самая лучшая сигнализация не обязательно стоит дорого!

Каждому владельцу автомобиля приходилось слышать истории об угонах автомобилей, несмотря на наличие у них систем сигнализации различной степени надежности. Для обезвреживания защиты и снятия сигнализации используются такие приборы, как сканер сигнализации или кодграббер, способные перехватить сигнал от пульта к автомобилю и самостоятельно воссоздать его.

Что это за устройство?

Граббер кодов появился практически одновременно с появлением автоматических систем сигнализации, управляемых на расстоянии. Это мобильное и компактное устройство, которое работает как приемник, перехватывающий зашифрованные радиосигналы.

Такие приборы не запрещены и их свободно продают всем желающим, которые готовые отдать несколько тысяч рублей. В продаже они предлагаются под вполне легальным наименованием, как системы для проверки устойчивости сигнализационных систем к взлому. С их помощью действительно можно быстро убедиться в том, насколько быстро можно вскрыть практически любой автомобиль, и что одной системы сигнализации для его защиты явно недостаточно.

Производители сигнализационных систем и разработчики, выпускающие код грабер, работают практически параллельно, т.е. на каждое усложнение систем защиты следует расширение возможностей инструментов для вскрытия авто.

Типы и разновидности

Существует несколько разновидностей аппаратуры, предназначенной для перехвата сигналов на блокировку систем сигнализации. Все они отличаются по своим возможностям и способу работы.

Для вскрытия простейшей автосигнализации – сканер, который просто перебирает различные способы кодировки и находит необходимую комбинацию путем автоматического подбора. Сканеры были актуальны во время, когда систем сигнализации и самих автомобилей было немного, а для кодировок использовались упрощенные комбинации сигналов.

Ретрансляторы предназначаются для вскрытия систем защиты, основанных на иммобилайзерах. Их принцип работы заключается в радиоперехвате метки у владельца автомобиля и передачи ее другому лицу, которое в данный момент находится у автомобиля, предназначенного для угона. Установить факт снятия метки практически невозможно, так как никаких подозрительных действий вокруг самого авто или его владельца не происходит.

Кодграббер – это самый распространенный вид оборудования. За время своего существования он был значительно усовершенствован и сегодня используются несколько различных типов кодграбберов, получивших названия : «409», «502», алгоритмический кодграббер. Все они снимают коды сигнализации с пультов, в то время, когда собственник автомобиля включает или снимает сигнализацию.

Принципы работы

Все существующие виды кодграбберов можно разделить на группы в зависимости от принципов работы.

Существуют приборы, работающие по принципу замены кода, и алгоритмические.

Модели из группы «409» работают с автомобилями, у которых пульт с одной кнопкой управления. Мошенников с такой моделью кодграббера можно определить во время работы. Механизм считывания кодов с их помощью выглядит следующим образом:

- владелец нажимает кнопку на пульте;

- кодграббер перехватывает идущий сигнал, искажает его, а правильный вариант записывает в своей памяти;

- автомобиль не реагирует на команду с пульта (не блокируется или наоборот, не снимает систему защиты);

- владелец авто нажимает кнопку повторно;

- кодграббер искажает второй сигнал и также запоминает правильный вариант;

- автомобиль по-прежнему не воспринимает команды;

- владелец лихорадочно жмет на кнопки;

- автомобиль включает систему блокировки;

- владелец уходит от автомобиля и теряет его из виду;

- мошенник с помощью кодграббера воспроизводит сигнал пульта и угоняет автомобиль.

Аналогичная схема кодграббера характерна для моделей, известных под номером «502», только в данном случае записываются сигналы, которые отдаются с помощью двух кнопок. Более сложное устройство прибора позволяет хранить и воспроизводить сигналы с высокой точностью. Приборы правильно оценивают психологию обычных людей, которые сразу начинают неоднократно нажимать на кнопки пульта, считая, что имеют дело со сбоем в работе, и не подозревают злого умысла.

После того, как до широких масс автомобилистов довели основные признаки того, что автомобилю угрожает риск угона, и водители стали более аккуратно реагировать на сбои в работе пульта, были разработаны более сложные приборы.

Алгоритмические варианты граббера обычно уже снабжены заводскими ключами шифрования, которые используются при программировании пультов автомобилей определенной марки. В ходе работы такой алгоритмический прибор не вмешивается в работу пульта, он ведет запись всех передаваемых в эфире сигналов. Если в поле его восприимчивости появляется сигнал, расшифровка которого уже заложена в программе, то граббер может без проблем сработать как родной пульт и открыть машину для угонщика.

Часто производители сигнализации выпускают целые партии автомобилей с одинаковыми кодами сигнализации, поэтому угонщики могут работать со всеми автомобилями данного бренда. Сложность для владельца в данном случае состоит в том, что не существует никаких видимых признаков работы угонщиков, которые могут заранее предупредить о возможном похищении машины.

Где и кто использует

Некриминальную часть покупателей составляют лица, занятые обслуживанием автомобилей, в частности, установкой систем сигнализации. Такой мастер может приобрести кодграббер и организовать оказание услуги по проверке устойчивости автомобиля к попыткам взлома сигнализации.

Даже при небольшой плате за такую услугу авторемонтный сервис быстро окупит затраты на покупку прибора и начнет получать прибыль от его использования, а особенно, от работ по установке дополнительных систем сигнализации.

Главные принципы техники безопасности

Обезопасить себя от угона автомобиля с использованием код граббера сложно, но возможно. Для этого необходимо предпринимать дополнительные меры безопасности:

- в дополнение к штатной сигнализации установить еще одну, более надежную или менее известную потенциальным угонщикам;

- совмещать автоматические и механические меры безопасности;

- использовать сигнализацию с динамической блокировкой или обратной связью;

- оставлять машины на охраняемых стоянках или в людных местах;

- не оставлять в салоне вещей, привлекательных для грабителей;

- перед покупкой автомобиля интересоваться, как часто угоняется данная модель.

Все эти меры при комплексном использовании позволят уберечь свое имущество.

Новый кодграббер «Пандора» вскрывает до 95% всех бюджетных и штатных сигнализаций!

Что такое кодграббер и как он работает?

Кодграббер – специальное электронное устройство, предназначенное для взлома охранной системы автомобиля.

Как работает кодграббер

Разблокирование сигнализации происходит путем перехвата и подмены сигнала, передаваемого с брелока на блок управления. Причем радиус действия кодграббера составляет порядка 150 метров.

К этому стоит добавить тот факт, что кодграбберы выпускаются в различных форм-факторах. Их маскируют под «родные» брелоки управления сигнализациями, мобильные телефоны или аудиоплееры и т.п.

Именно поэтому определить злоумышленника, использующего кодграббер практически невозможно.

Виды кодграбберов

Различают кодграбберы следующих видов:

- умеющие перехватывать статические коды управления (самые простые сигнализации);

- работающие по принципу подмены кода, когда генератор помех блокирует передачу штатного сигнала;

- использующие алгоритмический подбор кода, используемый диалоговыми системами защиты автомобиля.

Разработчики кодграббером постоянно совершенствуют свои устройства, добавляя в них новые возможности по взлому большего числа существующих охранных систем.

Среди подобных новинок, приобрести которую не составляет особого труда, выделяется алгоритмический кодграббер, интегрированный в брелок Pandora.

Кодграббер «Пандора» – в открытой продаже!

Данное устройство является, пожалуй, одним из эффективных и универсальных кодграбберов, используемых угонщиками.

С помощью кодграббера в брелоке Пандора возможно вскрыть практически любую штатную сигнализацию большинства современных автомобилей импортного и российского производства. Кроме того, перед ним не устоят и внешние сигнализации таких производителей как Alligator, A.P.S., Sheriff, Pantera, KGB, Mongoose, Tomahawk и др. Это компактное устройство также умеет управлять любыми автоматическими воротами и шлагбаумами. Полный список можно посмотреть ЗДЕСЬ.

Кодграббер в виде брелока Пандора 5000

Кодграббер имеет 30 слотов памяти, режим «автопилот», в котором происходит автоматическое определение и отображение перехваченных им моделей сигнализаций. Имеется функция ускоренного "догона" кода.

Для активации кодграббера необходим ввод пароля. В противном случае происходит эмуляция работы штатного брелока: на дисплее отображается время, заряд батареи, уровень сигнала.

Перехват сигнала возможен на частотах 315–434 и 868 МГц, прибор работает в AM-FM диапазонах в радиусе от 5 до 100 метров от автомобиля.

При вскрытии автомобиля происходит подавление сигнала от базового блока, в результате чего владелец остается вне ведения об открытии центрального замка.

Работает кодграббер от батарейки ААА, возможно подключение через USB.

Меры защиты

Может сложиться мнение, что защиты от данного устройства не существует. Но это не так. Достаточно оснастить автомобиль сигнализацией с диалоговой кодировкой и возможностью отключения штатного радиоканала. Данным требованиям удовлетворяют практически все современные охранные устройства ведущих отечественных производителей Pandora и StarLine.

Угонщикам еще ни разу не удалось перехватить управляющий код данных сигнализаций.

А установить их можно в любом сервисе Автостудио. Достаточно просто позвонить и записаться.

С появлением в широком доступе таких устройств, как bladeRF, HackRF, RTL-SDR, а также программных комплексов вроде GNU Radio реверс-инжиниринг данных радиоэфира становится очень простым и увлекательным. Об этом и поговорим сегодня.

ПРОВОДИМ ТЕСТОВЫЙ ВЗЛОМ АВТОМОБИЛЬНОЙ СИГНАЛИЗАЦИИ

При помощи bladeRF, HackRF (в меньшей степени RTL-SDR) оказывается возможным полноценное наблюдение за радиоэфиром, а также взаимодействие с ним. Энтузиасты уже написали софт, который позволяет интерпретировать сигналы GPS, поднимает на компьютере стек Bluetooth, Wi-Fi и дает возможность создать свою собственную базовую станцию GSM, а один парень даже перехватил сигналы с метеоспутника и расшифровал передаваемые фотоснимки — примеров много.

Среди программного обеспечения для исследования радиосигнала стандартом де-факто является GNU Radio. Этот комплекс дает очень крутой набор инструментов, начиная от фильтров и простых математических преобразований сигнала и заканчивая интерфейсами для трансляции данных в сеть и написания своих собственных модулей. Его и будем использовать.

УСТАНОВКА

Установку будем проводить на OS X. Если у тебя нет Xcode, то нужно его установить, так как вместе с ним поставляется компилятор, который нам потребуется. Берем из App Store. Поскольку мы будем использовать GNU Radio, понадобится графическая система X11 (скачать можно тут. Теперь установим основные библиотеки (MacPorts, если вдруг нет, берем c macports.org):

Потом нужно дописать в файл конфигурации командной оболочки .bashrc (при отсутствии) следующее:

Если все прошло успешно, на следующую команду должен быть примерно такой ответ:

Полную же информацию можно посмотреть, перейдя в интерактивный режим:

И напечатав info и version:

Здесь обратим внимание на строчки:

Важный момент: для работы в наше устройство нужно подгружать образ FPGA, который требуется отдельно скачать, например отсюда. В зависимости от размера FPGA (у нас 40 KLE) выбираем соответствующий файл, в нашем случае hostedx40-latest.rbf. Скачиваем и подгружаем командой

На устройстве должны замигать огоньки — теперь оно готово к работе. Остается установить GNU Radio, что можно сделать командой

Вдогонку нужно добавить в GNU Radio поддержку самого bladeRF с помощью модуля gr-osmosdr:

Теперь можно запустить программу и приступить к сути:

ТЮНЕР ДЛЯ ПОИСКА РАБОЧЕГО СИГНАЛА

Сначала сделаем сканер эфира с визуализацией частотного спектра, он поможет нам отыскать сигнал от автобрелока для исследования. Для этого в правом окне GNU Radio выбираем osmocom Sink — это модель самого устройства, перетягиваем блок на рабочую область и в свойствах блока указываем используемое устройство (у меня bladeRF, и в графе Device Arguments будет bladerf=0), частоту (Ch0: Frequency) и ширину диапазона, который будет видеть сканер. Остальные настройки можно пока оставить по умолчанию.

Управление значениями часто изменяемых переменных обычно выносится на рабочую область: делаются слайдеры или просто блоки с прописанными значениями. Поскольку у нас сканер, сделаем слайдер, которым в процессе работы можно будет изменять рабочую частоту: просто перетягиваем блок WX GUI Slider и устанавливаем границы его действия, значение по умолчанию и айдишник — например, freq. В osmocom Sink в поле частоты прямо так и пишем — freq. Добавим блок WX GUI Waterfall Sink, отвечающий за графическое отображение сигнала, и соединим линией с osmocom Sink. Чтобы не анализировать каждый раз сигнал вживую, обычно делается его запись в файл, а затем она воспроизводится на стадии анализа.

Для этого добавим блок File Sink с указанием имени файла, в который будут писаться данные в сыром виде, сделаем связь, и сканер готов! Остается запустить, после чего, двигая ползунком, найти рабочую частоту и сделать запись сигнала. Сохраним полученную схему как tuner.grc, она должна выглядеть примерно как на рис. 1. Вид тюнера в работе можно посмотреть на рис. 2.

Рис 1. Схема тюнера для поиска рабочего сигнала

Рис. 2. Здесь мы видим, что было в эфире на участке спектра от 432,5 до 434,5 МГц в последние 16 с. Посередине — сигнал, возникающий от постоянного источника питания нашего прибора, который не представляет полезной информации, а вот правее — сигнал от брелока! Стоит отметить, что можно найти его гармоники на других частотах. Они слабее и гораздо быстрее пропадают с удалением от источника сигнала, их менее удобно исследовать (видны на рисунке), возникают они вследствие нелинейности элементов в схеме

АНАЛИЗ ПОЛУЧЕННОГО СИГНАЛА

Создадим новую схему (например, под именем radioaudi-reversing.grc), где сигнал будет браться уже не с bladeRF, а из записанного файла. Для этого используем блок File Source, которому просто передадим имя файла. Теперь начинается самое интересное. При переводе полученной на предыдущем этапе «картины» (рис. 2) в зависимость уровня сигнала от времени его значение берется как сумма всех амплитуд по всем охватываемым частотам спектра для каждого момента времени, поэтому исследуемый сигнал требуется отделить от шума. Для этого можно применить модуль Low Pass Filter, но он отрезает частоты, оставляя коридор вокруг нулевой частоты, то есть ровно по центру (0 МГц).

У нас в любом случае в центре оказывается сигнал от постоянного тока в электрической схеме устройства, и изменением параметра freq проблему не решить. Но весь спектр можно сдвинуть, домножая поступающий из osmocom Sink сигнал на другой, с частотой, равной требуемому сдвигу (это математика). Для этого добавим блок Multiply и Signal Source, на вход первого подадим сигнал второго вместе с выходом File Source. Выход Multiply, в свою очередь, прокинем на Low Pass Filter. Здесь я выбрал частоту среза 10 кГц (значение 10e3) и ширину перехода 1 кГц (значение 1e3, этот параметр отвечает за то, как резко фильтр обрезает сигнал, то есть насколько размыты края граничной области).

Другой важный параметр — частота Signal Source — то значение, на которое как раз будет сдвигаться имеющийся сигнал. Имеет смысл вынести его на рабочую область со слайдером, так же как freq, под именем, например, freq_0. Выход Low Pass Filter теперь просто направляем на WX GUI Waterfall Sink — полезный сигнал должен попадать ровно посередине, на условной частоте в 0 МГц.

Ура! На этом этапе мы уже можем вплотную подобраться к анализу сигнала. Перетащим на рабочую область WX GUI Scope Sink и соединим его с выходом Multiply через блок Complex to Mag, который служит, как ты догадываешься, для перевода значений сигнала из комплексной области в область более удобных для оперирования вещественных значений. На рис. 3 можно посмотреть, как это должно выглядеть.

К счастью, данные у нас передаются с использованием амплитудной модуляции и есть только два уровня, поэтому мы можем сразу перейти к бинарному представлению. Для этого направим выход Complex to Mag на блок Binary Slicer, который преобразует последовательность амплитуд сигнала в последовательность нулей и единиц в зависимости от того, больше нуля значение или нет. Так как у нас все значения амплитуд сигнала больше нуля, с помощью простого арифметического блока Add const со значением примерно -170m опустим график, чтобы Binary Slicer было что различать. Выход последнего направим в файл через уже знакомый нам блок File Sink.

Заметим, что подобная схема на практике усложняется такими модулями, как Rational Resampler и Throttle. Первый позволяет снизить частоту дискретизации сигнала для того, чтобы не оперировать в дальнейшем избыточными данными, второй по сути работает так же и используется для снижения нагрузки на процессор в случаях, когда не требуется обрабатывать весь поток данных целиком без пропуска значений (например, достаточно только выводить данные на экран, как у нас). Также стоит отметить, что для сдвига частоты считается более корректным использовать блок Frequency Xlating FIR Filter, но ради наглядности мы используем для этого Multiply.

Рис. 3. Вид сигнала как зависимость амплитуды от времени

На экране Waterfall Plot на нулевой секунде можно заметить полезный сигнал. На графике Scope Plot он отображается как зависимость амплитуды от времени.

Рис. 4. Вид рабочей схемы для работы с сигналом

ИНТЕРПРЕТАЦИЯ ПОЛУЧЕННЫХ ДАННЫХ

Итак, мы получили файл с последовательностью байтов, отражающих сигнал в бинарной форме. 0x01 — единица, 0x00 — ноль. Для чтения составим на Питоне простенький скрипт, который будет последовательность единиц и нулей свыше определенного порога интерпретировать как 1 или 0, а также разделять различные сигналы между собой.

При представлении полученных данных в шестнадцатеричном виде получаем последовательности:

Здесь в наглядной форме можно увидеть, что информация каждого сигнала передается в виде последовательности из 8 байт, при этом первые три неизменны и представляют собой преамбулу, остальные же пять изменяются по неизвестному нам закону.

ЗАКЛЮЧЕНИЕ

Как видим, автосигнализация имеет достаточно неплохую защиту, поскольку существует 25*8

триллион возможных вариантов для перебора. Насколько быстро их можно было бы перебрать? Число измерений 0 и 1 для одной последовательности сигнала равняется примерно 45 тысячам, что вместе с частотой семплирования 400 кГц (после децимации исходных 2 МГц Ration Resampler’ом на 5) дает нам 45 000 * (1/400 000) = 0,1125 с. Полное время перебора при условии, что генерируемые сигналы будут идти друг за другом, составляет 0,1125 * 1012

3500 лет. В текущем виде копать следует в сторону уменьшения числа вариантов брутфорса или ускорения процедуры. Найдут ли что-то независимые исследователи? Время покажет.

Читайте также: